Gli esperti di Kaspersky Lab hanno individuato nuovi attacchi malevoli che che utilizzano la morte di Bin Laden e l'interesse che ne è seguito. Il governo americano ha pubblicato alcuni home video di Osama Bin Laden nel suo nascondiglio pakistano. Gli screenshot del video sono utilizzati per realizzare pericolosi attacchi blackhat SEO tramite Google Images.

Si tratta del secondo allarme segnalato dagli esperti di Kaspersky Lab in pochi giorni a seguito della morte dello sceicco del terore.Molti siti Web legittimi basati su Nginx sono stati attaccati e sfruttando la vulnerabilità CVE-2009-2629. Anche perchè la popolarità di questo webserver è continuamente in aumento, tanto da essere divenuto in brevissimo tempo il candidato alla terza posizione tra i server HTTP più importanti al mondo, oltre che già il terzo server HTTP più usato in assoluto. I siti compromessi sono stati iniettati con il seguente script:

che portano ad un sito dannoso. Il dominio presenta un exploit per la vulnerabilità CVE-2010-1885 (la stessa vulnerabilità usata di recente per una campagna maligna simile). Di seguito uno screenshot reale dello sfruttamento:

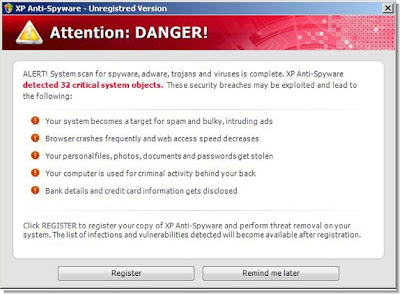

Questa volta i criminali stanno facendo più pressione rispetto ad un FakeAV (Kaspersky antivirus rileva XP Anti-Spyware come Trojan.Win32.FakeAV.cxdi).

Il loro payload è una modifica del Trojan-Downloader.Win32.CodecPack che viene utilizzato da una botnet per scopi pubblicitari. In aggiunta a quanto sopra, se si visita uno dei siti compromessi con Mac, invece di malware si viene reindirizzati a un sito pornografico. Il Trojan è protetto da un software con codice pesantemente offuscato. Vale la pena notare che i domini a cui il downloader invia le richieste non sono veri e propri centri di C & C.

I server associati a questi domini sono semplicemente Reverse proxy che servono soltanto a nascondere la botnet vera e propria del centro di comando e controllo. È importante sottolineare che tutte le richieste inviate al server di comando dal Trojan sono criptati. I dati vengono prima crittografati con l'algoritmo RC4 e poi codificati usando Base64. Kaspersky Lab ha rilevato il primo campione CodecPack nell'estate del 2008.

Nessun commento:

Posta un commento